Chaque courriel que vous envoyez, chaque appel vidéo que vous passez ou chaque site web que vous chargez implique une séquence complexe d'échanges de données entre systèmes. Bien que la plupart de ces échanges soient invisibles, il existe un modèle qui permet d'expliquer comment tout cela fonctionne : le modèle OSI. Abréviation de Open Systems Interconnection, le modèle OSI est un cadre théorique développé par l'Organisation internationale de normalisation (ISO) pour normaliser la manière dont les données circulent dans un réseau.

Même si l'internet d'aujourd'hui utilise principalement le modèle TCP/IP, plus rationalisé, le modèle OSI reste fondamental dans l'enseignement, la cybersécurité et la gestion des réseaux. Sa compréhension aide les entreprises à identifier les problèmes de réseau, à prendre des décisions éclairées en matière de sécurité et à reconnaître les points d'impact des cybermenaces.

Table des matières

Les sept couches du modèle OSI expliquées

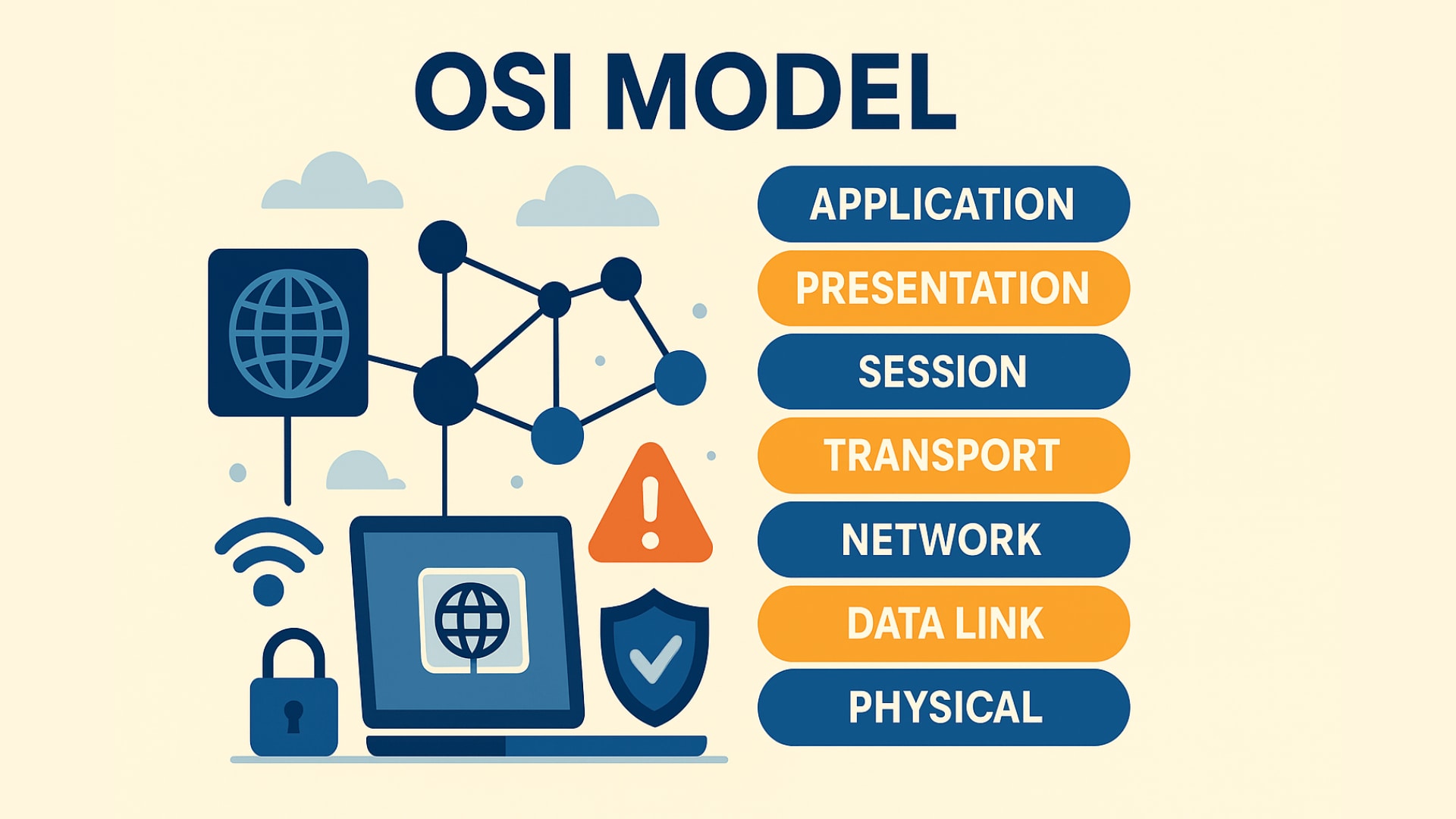

Le modèle OSI décompose la communication entre les systèmes en sept couches distinctes. Chaque couche remplit une fonction spécifique et n'interagit qu'avec ses voisins immédiats.

Couche 7 : Couche application

C'est la couche la plus proche de l'utilisateur final. Elle permet aux applications logicielles - telles que les navigateurs web, les clients de messagerie et les applications de messagerie - d'interagir avec le réseau. Des protocoles tels que HTTP, FTP et SMTP fonctionnent à ce niveau. C'est aussi une cible fréquente pour les cyberattaques, notamment le phishing, le cross-site scripting (XSS) et l'abus de formulaires. Les attaquants exploitent souvent cette couche parce qu'elle interagit directement avec les utilisateurs, ce qui en fait une passerelle pour l'ingénierie sociale et les attaques basées sur les robots.

Couche 6 : couche de présentation

C'est là que les données sont préparées pour l'utilisation de l'application. Elle traduit les différents formats de données, gère le cryptage et le décryptage des données et effectue la compression si nécessaire. Les connexions sécurisées - comme celles qui utilisent HTTPS - s'appuient sur cette couche pour décoder les transmissions cryptées. Sans cette couche, la communication entre différents systèmes aux formats variés serait difficile, voire impossible.

Couche 5 : couche session

Cette couche gère les sessions ou les conversations entre les appareils. Elle veille à ce que la communication reste ouverte aussi longtemps que nécessaire et ferme correctement la session par la suite. Elle prend également en charge des fonctions telles que le point de contrôle pour récupérer les connexions interrompues. En matière de cybersécurité, cette couche joue un rôle dans la détection des détournements de session et la garantie de l'intégrité de la session.

Couche 4 : Couche transport

Responsable de la transmission des données sur les réseaux, cette couche divise les données en segments, assure une transmission sans erreur et les réassemble à l'extrémité réceptrice. Le protocole TCP (Transmission Control Protocol) assure une transmission fiable grâce aux accusés de réception et à la retransmission, tandis que le protocole UDP (User Datagram Protocol) permet une transmission plus rapide sans confirmation. Les attaques telles que les inondations TCP SYN exploitent cette couche pour submerger les systèmes.

Couche 3 : Couche réseau

Cette couche détermine le meilleur chemin à suivre pour que les données circulent sur plusieurs réseaux. Elle gère l'adressage logique à l'aide d'adresses IP et décompose les données en paquets. Les routeurs opèrent principalement à ce niveau. Les menaces à ce niveau comprennent l'usurpation d'adresse IP et le détournement de route, qui peuvent induire le trafic en erreur ou exposer les systèmes à des attaques de type "man-in-the-middle".

Couche 2 : Couche liaison de données

Concernée par la communication de nœud à nœud sur le même réseau, cette couche décompose les paquets en trames et gère la détection et la correction des erreurs pour les données transmises sur des liaisons physiques. Elle utilise les adresses MAC pour identifier les appareils. L'usurpation d'adresse ARP et l'inondation d'adresses MAC sont des attaques courantes de la couche 2, souvent utilisées pour accéder à des zones restreintes d'un réseau.

Couche 1 : Couche physique

Il s'agit de la couche fondamentale, qui traite du matériel proprement dit : câbles, commutateurs et signaux radio. Elle convertit les données en signaux électriques, optiques ou radio et définit la manière dont les bits sont transmis sur un support physique. La manipulation des câbles, le brouillage des signaux sans fil ou l'interception des données par le matériel sont des menaces qui relèvent de ce niveau.

L'importance du modèle OSI pour la cybersécurité

Comprendre le modèle OSI n'est pas qu'une question de théorie. Chaque couche est une cible potentielle pour les cybermenaces. Par exemple, les attaques DDoS peuvent submerger un serveur à la couche 7 (Application), tandis que les attaques de type "man-in-the-middle" peuvent exploiter les vulnérabilités des couches 4 et 6, où les données sont transportées et cryptées.

Les outils de sécurité sont souvent alignés sur des couches OSI spécifiques. Les pare-feu fonctionnent généralement aux niveaux 3 et 4, filtrant le trafic en fonction des adresses IP et des ports. Les réseaux privés virtuels (VPN) fonctionnent au niveau de la couche 3, en cryptant toutes les données qui circulent entre les réseaux. Quant aux protocoles SSL/TLS, ils protègent les couches 4 et 6, en cryptant les informations sensibles lors de leur transmission.

Pour les entreprises, ce modèle est utile :

- Diagnostiquer les problèmes: S'agit-il d'un problème de connexion physique ou d'une application qui ne parvient pas à communiquer ?

- Mettre en œuvre les bons outils de sécurité: La compréhension des couches permet aux équipes informatiques de déployer les défenses là où elles sont le plus nécessaires.

- Identifier les types d'attaques: Différentes attaques ciblent différentes couches. Savoir quelle couche est touchée accélère les temps de réponse.

Appliquer les connaissances OSI aux entreprises

Le modèle OSI est particulièrement utile pour les environnements professionnels dotés de stratégies de sécurité à plusieurs niveaux. Si votre équipe comprend que des logiciels malveillants peuvent s'infiltrer par le biais d'une application non sécurisée au niveau de la couche 7, vous pouvez mieux justifier les investissements dans des pare-feu au niveau de l'application ou dans des systèmes de gestion de la sécurité. CAPTCHA. Si vous êtes confronté à des problèmes de connexions peu fiables, l'examen des couches 1 à 3 peut vous aider à détecter les problèmes de matériel ou de routage.

Une compréhension à plusieurs niveaux favorise également la conformité. Par exemple, le GDPR et les réglementations similaires mettent l'accent sur le chiffrement et la sécurité des données. Savoir comment et où les données sont cryptées (couches 4 et 6) garantit que vos pratiques répondent aux exigences légales.

Au-delà de la sécurité, le modèle OSI permet d'optimiser les performances. Les ingénieurs réseau peuvent repérer les inefficacités, qu'elles soient dues à la lenteur des temps de réponse des applications au niveau de la couche 7 ou à la surcharge des commutateurs au niveau de la couche 1, et les optimiser en conséquence.

L'OSI et le rôle des CAPTCHAs

La couche application (couche 7) étant l'endroit où les utilisateurs et les services interagissent, c'est aussi le point le plus visible et le plus fréquemment ciblé dans la communication réseau. Les attaques automatisées, telles que les fausses inscriptions, le bourrage d'identifiants et les soumissions de spam, se produisent principalement au niveau de cette couche.

Pour lutter contre ces menaces, des solutions CAPTCHA sont déployées pour différencier les utilisateurs humains des robots. CAPTCHA agissent comme un gardien au niveau de la couche 7, en analysant le comportement des utilisateurs, en détectant des modèles compatibles avec l'automatisation et en bloquant l'accès aux points d'extrémité critiques si nécessaire.

Les solutions CAPTCHA modernes telles que celles proposées par captcha.eu améliorent la défense de cette couche sans compromettre la convivialité. En utilisant une preuve de travail cryptographique et des signaux comportementaux anonymes, captcha.eu s'assure que les bots sont filtrés tandis que les utilisateurs humains bénéficient d'une expérience fluide et respectueuse de la vie privée. Contrairement aux systèmes existants qui s'appuient sur des défis d'image intrusifs ou sur le suivi personnel, la solution captcha.eu fonctionne de manière transparente dans les cadres GDPR et les normes d'accessibilité WCAG, ce qui la rend idéale pour les entreprises qui donnent la priorité à la fois à la sécurité et à l'expérience utilisateur.

Conclusion

Le modèle OSI peut sembler théorique, mais il a des applications très concrètes dans la cybersécurité moderne et l'infrastructure informatique. Chaque couche représente un point de vulnérabilité - et une opportunité - pour la défense du réseau. Pour les entreprises qui font face à la croissance numérique et aux menaces de sécurité, la compréhension du modèle OSI permet aux équipes de concevoir de meilleurs systèmes, de dépanner plus intelligemment et de protéger plus efficacement.

Des câbles de votre salle des serveurs aux applications sur lesquelles vos utilisateurs s'appuient, le modèle OSI explique comment tout s'imbrique. Et lorsqu'il s'agit de défendre la couche application contre les abus des robots, une solution CAPTCHA bien placée, comme celles proposées par captcha.eu - peut faire toute la différence.

FAQ – Foire aux questions

Qu'est-ce que le modèle OSI en termes simples ?

Le modèle OSI est un cadre qui explique comment les données circulent sur un réseau. Il divise le processus en sept couches, du matériel physique (comme les câbles) aux applications logicielles avec lesquelles les utilisateurs interagissent. Chaque couche joue un rôle spécifique dans l'envoi et la réception des données.

Pourquoi le modèle OSI est-il important pour la cybersécurité ?

Le modèle OSI aide les équipes de sécurité à identifier où se produisent les attaques spécifiques et à appliquer les défenses appropriées. Par exemple, les pare-feu fonctionnent aux couches inférieures (3 et 4), tandis que les CAPTCHA fonctionnent à la couche application (7) pour bloquer les bots et les abus automatisés.

Quelles sont les sept couches du modèle OSI ?

Physique - Transmet des données brutes via des câbles ou des signaux sans fil.

Liaison de données - Gère les connexions directes entre les appareils d'un même réseau.

Réseau - Achemine les données entre les réseaux à l'aide d'adresses IP.

Transport - Garantit une livraison fiable des segments de données.

Session - Gérer les sessions de communication en cours.

Présentation - Traduit et crypte les données à l'intention des applications.

Application - Interfaces directes avec le logiciel de l'utilisateur final.

Comment le modèle OSI aide-t-il au dépannage ?

En isolant les problèmes de réseau à une couche spécifique (par exemple, en vérifiant les connexions de câbles à la couche 1 ou les routes IP à la couche 3), les équipes informatiques peuvent diagnostiquer et résoudre les problèmes plus efficacement.

Quel est le lien entre les CAPTCHA et le modèle OSI ?

Les CAPTCHA fonctionnent au niveau de la couche d'application (couche 7) pour détecter et bloquer les robots avant qu'ils ne puissent accéder aux services en ligne ou en abuser. Ils protègent les systèmes destinés aux utilisateurs, tels que les formulaires de connexion, les pages d'inscription et les sections de commentaires.

100 demandes gratuites

Vous avez la possibilité de tester et d'essayer notre produit avec 100 demandes gratuites.

Si vous avez des questions

Contactez-nous

Notre équipe d’assistance est disponible pour vous aider.