Bij elke e-mail die je verstuurt, videogesprek dat je voert of website die je laadt, is er sprake van een complexe reeks gegevensuitwisselingen tussen systemen. Hoewel veel hiervan onzichtbaar gebeurt, is er een model dat helpt verklaren hoe het allemaal werkt: het OSI-model. Het OSI-model staat voor Open Systems Interconnection en is een theoretisch kader dat is ontwikkeld door de International Organization for Standardization (ISO) om te standaardiseren hoe gegevens door een netwerk bewegen.

Hoewel het huidige internet voornamelijk gebruik maakt van het meer gestroomlijnde TCP/IP-model, blijft het OSI-model van fundamenteel belang voor onderwijs, cyberbeveiliging en netwerkbeheer. Inzicht hierin helpt bedrijven om netwerkproblemen op te sporen, weloverwogen beveiligingsbeslissingen te nemen en te herkennen waar cyberbedreigingen kunnen toeslaan.

Inhoudsopgave

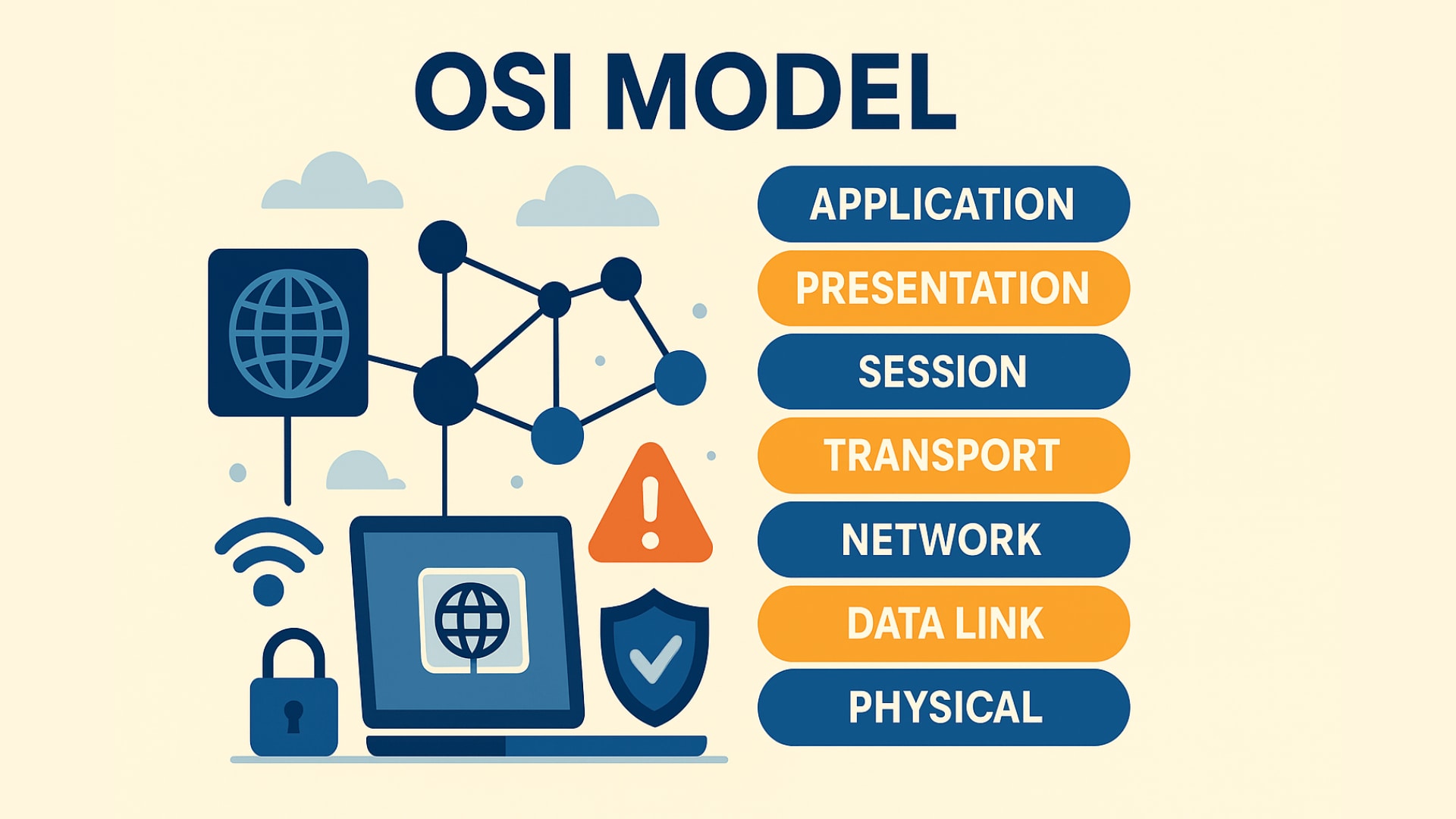

De zeven lagen van het OSI-model uitgelegd

Het OSI-model verdeelt de communicatie tussen systemen in zeven verschillende lagen. Elke laag heeft een specifieke functie en heeft alleen interactie met zijn directe buren.

Laag 7: Toepassingslaag

Dit is de laag die het dichtst bij de eindgebruiker staat. Hiermee kunnen softwaretoepassingen - zoals webbrowsers, e-mailclients en messaging-apps - communiceren met het netwerk. Protocollen zoals HTTP, FTP en SMTP werken op dit niveau. Het is ook een veel voorkomend doelwit voor cyberaanvallen, waaronder phishing, cross-site scripting (XSS) en formuliermisbruik. Aanvallers maken vaak misbruik van deze laag omdat er directe interactie is met gebruikers, waardoor het een toegangspoort is voor social engineering en botgebaseerde aanvallen.

Laag 6: Presentatielaag

Hier worden gegevens voorbereid voor gebruik door de applicatie. Het vertaalt tussen verschillende gegevensformaten, handelt gegevensversleuteling en -ontsleuteling af en voert indien nodig compressie uit. Veilige verbindingen - zoals die met HTTPS - vertrouwen op deze laag om versleutelde transmissies te decoderen. Zonder deze laag zou communicatie tussen verschillende systemen met verschillende formaten moeilijk of onmogelijk zijn.

Laag 5: sessielaag

Deze laag beheert de sessies of gesprekken tussen apparaten. Het zorgt ervoor dat de communicatie zo lang als nodig open blijft en sluit de sessie daarna op de juiste manier af. Het ondersteunt ook functies zoals checkpointing om te herstellen van verbroken verbindingen. Bij cyberbeveiliging speelt deze laag een rol bij het detecteren van sessiekaping en het waarborgen van sessie-integriteit.

Laag 4: Transportlaag

Deze laag, die verantwoordelijk is voor het leveren van gegevens over netwerken, breekt gegevens in segmenten, zorgt voor een foutloze levering en zet ze aan de ontvangende kant weer in elkaar. TCP (Transmission Control Protocol) zorgt voor betrouwbare aflevering door middel van bevestigingen en heruitzendingen, terwijl UDP (User Datagram Protocol) snellere aflevering biedt zonder bevestiging. Aanvallen zoals TCP SYN floods maken gebruik van deze laag om systemen te overweldigen.

Laag 3: netwerklaag

Deze laag bepaalt het beste pad voor gegevens om door meerdere netwerken te reizen. Ze zorgt voor logische adressering met IP-adressen en verdeelt gegevens in pakketten. Routers werken voornamelijk op deze laag. Bedreigingen op dit niveau zijn onder andere IP spoofing en route hijacking, die verkeer kunnen misleiden of systemen kunnen blootstellen aan man-in-the-middle aanvallen.

Laag 2: Datalinklaag

Deze laag houdt zich bezig met node-to-node communicatie op hetzelfde netwerk, breekt pakketten op in frames en beheert foutdetectie en -correctie voor gegevens die via fysieke verbindingen worden verzonden. Het gebruikt MAC-adressen om apparaten te identificeren. ARP spoofing en MAC flooding zijn veel voorkomende laag 2 aanvallen, die vaak gebruikt worden om toegang te krijgen tot afgeschermde delen van een netwerk.

Laag 1: Fysieke laag

Dit is de basislaag, die te maken heeft met de eigenlijke hardware: kabels, schakelaars en radiosignalen. Het zet gegevens om in elektrische, optische of radiosignalen en definieert hoe bits worden verzonden over een fysiek medium. Het knoeien met kabels, storen van draadloze signalen of onderscheppen van gegevens op basis van hardware zijn bedreigingen die op dit niveau relevant zijn.

Waarom het OSI-model belangrijk is voor cyberbeveiliging

Het OSI-model begrijpen is niet alleen academisch. Elke laag is een potentieel doelwit voor cyberbedreigingen. DDoS-aanvallen kunnen bijvoorbeeld een server op laag 7 (toepassing) overweldigen, terwijl man-in-the-middle-aanvallen kwetsbaarheden kunnen uitbuiten in lagen 4 en 6, waar gegevens worden getransporteerd en versleuteld.

Beveiligingstools zijn vaak afgestemd op specifieke OSI-lagen. Firewalls werken meestal op laag 3 en 4 en filteren verkeer op basis van IP-adressen en poorten. VPN's werken op laag 3 en versleutelen alle gegevens die tussen netwerken reizen. Ondertussen beschermen SSL/TLS-protocollen lagen 4 en 6, waarbij gevoelige informatie tijdens de overdracht wordt versleuteld.

Voor bedrijven helpt dit model:

- Problemen diagnosticeren: Is er een probleem met je fysieke verbinding of communiceert een applicatie niet?

- De juiste beveiligingstools implementeren: Inzicht in de lagen helpt IT-teams om verdedigingen in te zetten waar ze het hardst nodig zijn.

- Typen aanvallen identificeren: Verschillende aanvallen richten zich op verschillende lagen. Weten welke laag is aangetast, versnelt de responstijd.

OSI-kennis toepassen in het bedrijfsleven

Het OSI-model is vooral nuttig voor bedrijfsomgevingen met gelaagde beveiligingsstrategieën. Als uw team begrijpt dat malware kan infiltreren via een onbeveiligde toepassing op laag 7, kunt u investeringen in firewalls op applicatieniveau of CAPTCHA's. Als je problemen hebt met onbetrouwbare verbindingen, kan het onderzoeken van lagen 1 tot en met 3 helpen bij het opsporen van hardware- of routeringsproblemen.

Een gelaagd begrip ondersteunt ook compliance. GDPR en vergelijkbare regelgeving leggen bijvoorbeeld de nadruk op versleuteling en gegevensbeveiliging. Als je weet hoe en waar gegevens worden versleuteld (lagen 4 en 6), voldoe je aan de wettelijke vereisten.

Naast beveiliging helpt het OSI-model bij het optimaliseren van prestaties. Netwerktechnici kunnen inefficiënties lokaliseren, of dit nu te wijten is aan trage reactietijden van applicaties op laag 7 of overbelaste switches op laag 1, en dienovereenkomstig optimaliseren.

OSI en de rol van CAPTCHA's

Aangezien de applicatielaag (laag 7) het punt is waar gebruikers en services met elkaar communiceren, is het ook het meest zichtbare en vaakst aangevallen punt in netwerkcommunicatie. Geautomatiseerde aanvallen, zoals valse aanmeldingen, credential stuffing en spam, vinden voornamelijk op deze laag plaats.

Om deze bedreigingen tegen te gaan, worden CAPTCHA-oplossingen ingezet om menselijke gebruikers van bots te onderscheiden. CAPTCHA's fungeren als een poortwachter op laag 7, analyseren gebruikersgedrag, detecteren patronen die consistent zijn met automatisering en blokkeren de toegang tot kritieke eindpunten indien nodig.

Moderne CAPTCHA-oplossingen zoals die van captcha.eu verbeteren de verdediging van deze laag zonder afbreuk te doen aan de bruikbaarheid. Met behulp van cryptografische proof-of-work en geanonimiseerde gedragssignalen, zorgt captcha.eu ervoor dat bots worden uitgefilterd terwijl menselijke gebruikers genieten van een soepele, privacy respecterende ervaring. In tegenstelling tot oudere systemen die vertrouwen op opdringerige beelduitdagingen of persoonlijke tracking, werkt de oplossing van captcha.eu naadloos binnen de GDPR kaders en WCAG toegankelijkheidsnormen, waardoor het ideaal is voor bedrijven die prioriteit geven aan zowel beveiliging als gebruikerservaring.

Conclusie

Hoewel het OSI-model theoretisch lijkt, heeft het zeer reële toepassingen in moderne cyberbeveiliging en IT-infrastructuur. Elke laag vertegenwoordigt een kwetsbaar punt - en een kans - voor netwerkverdediging. Voor bedrijven die worstelen met digitale groei en beveiligingsrisico's, stelt inzicht in het OSI-model teams in staat om betere systemen te ontwerpen, problemen slimmer op te lossen en doeltreffender te beschermen.

Van de kabels in je serverruimte tot de applicaties waar je gebruikers op vertrouwen, het OSI-model legt uit hoe alles in elkaar steekt. En als het aankomt op het verdedigen van de applicatielaag tegen botmisbruik, is een goed geplaatste CAPTCHA-oplossing, zoals die wordt aangeboden door captcha.eu - kan het verschil maken.

FAQ - Veelgestelde vragen

Wat is het OSI-model in eenvoudige bewoordingen?

Het OSI-model is een raamwerk dat uitlegt hoe gegevens zich over een netwerk verplaatsen. Het verdeelt het proces in zeven lagen, van fysieke hardware (zoals kabels) tot de softwaretoepassingen waarmee gebruikers interageren. Elke laag heeft een specifieke rol bij het verzenden en ontvangen van gegevens.

Waarom is het OSI-model belangrijk voor cyberbeveiliging?

Het OSI-model helpt beveiligingsteams te bepalen waar specifieke aanvallen plaatsvinden en de juiste verdediging toe te passen. Firewalls werken bijvoorbeeld op lagere lagen (3 en 4), terwijl CAPTCHA's werken op de applicatielaag (7) om bots en geautomatiseerd misbruik te blokkeren.

Wat zijn de zeven lagen van het OSI-model?

Fysiek - Verstuurt ruwe gegevens via kabels of draadloze signalen.

Gegevenskoppeling - Beheert directe verbindingen tussen apparaten op hetzelfde netwerk.

Netwerk - Routeert gegevens tussen netwerken met behulp van IP-adressen.

Transport - Zorgt voor een betrouwbare levering van gegevenssegmenten.

Sessie - Managet lopende communicatiesessies.

Presentatie - Vertaalt en codeert gegevens voor gebruik door applicaties.

Toepassing - Heeft een directe interface met de software van de eindgebruiker.

Hoe helpt het OSI-model bij het oplossen van problemen?

Door netwerkproblemen te isoleren naar een specifieke laag (bijv. kabelverbindingen controleren op laag 1 of IP-routes controleren op laag 3) kunnen IT-teams problemen efficiënter diagnosticeren en oplossen.

Hoe verhouden CAPTCHA's zich tot het OSI-model?

CAPTCHA's werken op de toepassingslaag (laag 7) om bots te detecteren en te blokkeren voordat ze toegang krijgen tot online services of deze kunnen misbruiken. Ze beschermen gebruikersgerichte systemen zoals aanmeldingsformulieren, registratiepagina's en commentaarsecties.

100 gratis aanvragen

Je hebt de mogelijkheid om ons product te testen en uit te proberen met 100 gratis aanvragen.

Als u vragen hebt

Neem contact met ons op

Ons supportteam staat klaar om je te helpen.