Cada correo electrónico que envías, cada videollamada que realizas o cada página web que cargas implica una compleja secuencia de intercambios de datos entre sistemas. Aunque gran parte de todo esto ocurre de forma invisible, existe un modelo que ayuda a explicar cómo funciona todo: el modelo OSI. Abreviatura de Interconexión de Sistemas Abiertos, el modelo OSI es un marco teórico desarrollado por la Organización Internacional de Normalización (ISO) para estandarizar cómo se mueven los datos por una red.

Aunque la Internet actual utiliza principalmente el modelo TCP/IP, más simplificado, el modelo OSI sigue siendo fundamental en la educación, la ciberseguridad y la gestión de redes. Entenderlo ayuda a las empresas a detectar problemas de red, tomar decisiones de seguridad informadas y reconocer dónde pueden atacar las ciberamenazas.

Tabla de contenido

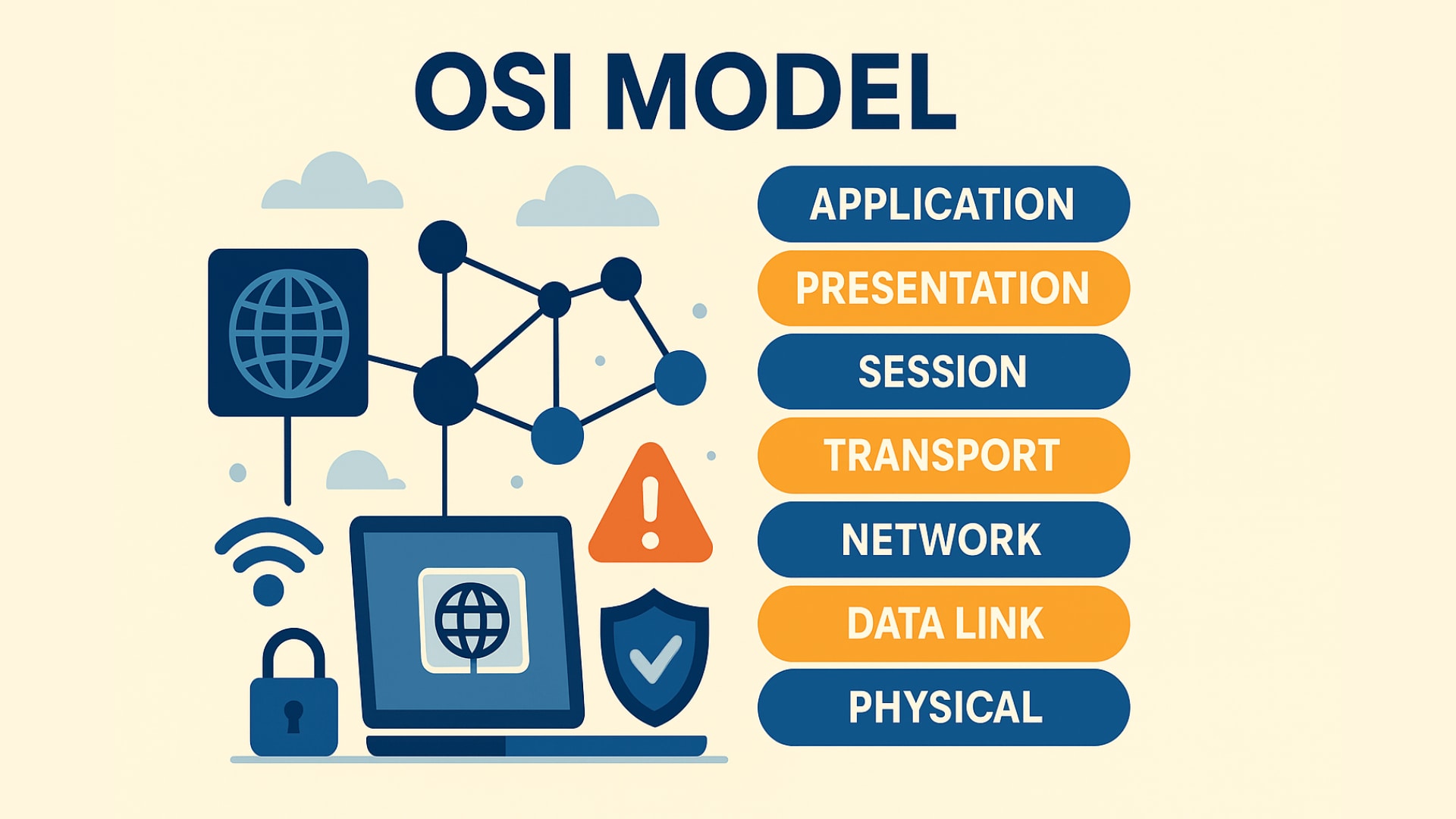

Explicación de las siete capas del modelo OSI

El modelo OSI divide la comunicación entre sistemas en siete capas distintas. Cada capa cumple una función específica e interactúa sólo con sus vecinas inmediatas.

Capa 7: Capa de aplicación

Es la capa más cercana al usuario final. Permite a las aplicaciones de software -como navegadores web, clientes de correo electrónico y aplicaciones de mensajería- interactuar con la red. Protocolos como HTTP, FTP y SMTP operan a este nivel. También es un objetivo frecuente de los ciberataques, como el phishing, el cross-site scripting (XSS) y el abuso de formularios. Los atacantes suelen explotar esta capa porque interactúa directamente con los usuarios, lo que la convierte en una puerta de entrada para la ingeniería social y los ataques basados en bots.

Capa 6: Capa de presentación

Aquí se preparan los datos para su uso en aplicaciones. Traduce entre diferentes formatos de datos, maneja el cifrado y descifrado de datos y realiza la compresión cuando es necesario. Las conexiones seguras, como las que utilizan HTTPS, dependen de esta capa para descodificar las transmisiones cifradas. Sin esta capa, la comunicación entre distintos sistemas con formatos diferentes sería difícil o imposible.

Capa 5: Capa de sesión

Esta capa gestiona las sesiones o conversaciones entre dispositivos. Garantiza que la comunicación permanezca abierta todo el tiempo que sea necesario y cierra correctamente la sesión después. También admite funciones como el checkpointing para recuperarse de conexiones caídas. En ciberseguridad, esta capa desempeña un papel en la detección del secuestro de sesiones y garantiza la integridad de las mismas.

Capa 4: Capa de transporte

Responsable de la entrega de datos a través de las redes, esta capa divide los datos en segmentos, garantiza una entrega sin errores y los vuelve a ensamblar en el extremo receptor. El TCP (Protocolo de Control de Transmisiones) proporciona una entrega fiable mediante acuses de recibo y retransmisiones, mientras que el UDP (Protocolo de Datagramas de Usuario) ofrece una entrega más rápida sin confirmación. Ataques como las inundaciones TCP SYN aprovechan esta capa para saturar los sistemas.

Capa 3: Capa de red

Esta capa determina la mejor ruta para que los datos viajen a través de múltiples redes. Se encarga del direccionamiento lógico mediante direcciones IP y divide los datos en paquetes. Los routers operan principalmente en esta capa. Las amenazas a este nivel incluyen la suplantación de IP y el secuestro de rutas, que pueden desviar el tráfico o exponer los sistemas a ataques de intermediario.

Capa 2: Capa de enlace de datos

Esta capa, que se ocupa de la comunicación entre nodos de una misma red, divide los paquetes en tramas y gestiona la detección y corrección de errores de los datos transmitidos por enlaces físicos. Utiliza direcciones MAC para identificar los dispositivos. La suplantación de ARP y la inundación de MAC son ataques comunes de la capa 2, a menudo utilizados para obtener acceso a áreas restringidas de una red.

Capa 1: Capa física

Es la capa fundamental, la que se ocupa del hardware real: cables, conmutadores y señales de radio. Convierte los datos en señales eléctricas, ópticas o de radio y define cómo se transmiten los bits a través de un medio físico. La manipulación de cables, la interferencia de señales inalámbricas o la interceptación de datos basada en hardware son amenazas relevantes a este nivel.

Por qué el modelo OSI es importante para la ciberseguridad

Comprender el modelo OSI no es sólo académico. Cada capa es un objetivo potencial para las ciberamenazas. Por ejemplo, los ataques DDoS pueden saturar un servidor en la Capa 7 (Aplicación), mientras que los ataques man-in-the-middle pueden explotar vulnerabilidades en las Capas 4 y 6, donde se transportan y cifran los datos.

Las herramientas de seguridad suelen estar alineadas con capas OSI específicas. Los cortafuegos suelen funcionar en las capas 3 y 4, filtrando el tráfico en función de las direcciones IP y los puertos. Las VPN funcionan en la capa 3, cifrando todos los datos que viajan entre redes. Por su parte, los protocolos SSL/TLS protegen las Capas 4 y 6, cifrando la información sensible durante la transmisión.

Para las empresas, este modelo es de gran ayuda:

- Diagnosticar problemas: ¿Se trata de un problema de conexión física o de un fallo de comunicación de una aplicación?

- Implantar las herramientas de seguridad adecuadas: Comprender las capas ayuda a los equipos de TI a desplegar las defensas donde más se necesitan.

- Identificar los tipos de ataque: Diferentes ataques se dirigen a diferentes capas. Saber a qué capa afecta acelera los tiempos de respuesta.

Aplicación de los conocimientos sobre IIS a la empresa

El modelo OSI es especialmente útil para entornos empresariales con estrategias de seguridad por capas. Si su equipo entiende que el malware podría infiltrarse a través de una aplicación no segura en la Capa 7, podrá justificar mejor las inversiones en cortafuegos a nivel de aplicación o CAPTCHA. Si tiene problemas con conexiones poco fiables, examinar las Capas 1 a 3 puede ayudarle a detectar problemas de hardware o de enrutamiento.

La comprensión por capas también favorece el cumplimiento de la normativa. Por ejemplo, el GDPR y otras normativas similares hacen hincapié en el cifrado y la seguridad de los datos. Saber cómo y dónde se cifran los datos (Capas 4 y 6) garantiza que sus prácticas cumplen los requisitos legales.

Más allá de la seguridad, el modelo OSI ayuda a optimizar el rendimiento. Los ingenieros de red pueden detectar ineficiencias -ya sea por lentitud de respuesta de las aplicaciones en la capa 7 o por switches sobrecargados en la capa 1- y optimizar en consecuencia.

OSI y el papel de los CAPTCHAs

Dado que la capa de aplicación (capa 7) es donde interactúan los usuarios y los servicios, también es el punto más visible y frecuentemente atacado en la comunicación de red. Los ataques automatizados, como los registros falsos, el relleno de credenciales y el envío de spam, se producen principalmente en esta capa.

Para combatir estas amenazas, se despliegan soluciones CAPTCHA para diferenciar a los usuarios humanos de los robots. CAPTCHA actúan como guardianes en la Capa 7, analizando el comportamiento de los usuarios, detectando patrones coherentes con la automatización y bloqueando el acceso a puntos finales críticos cuando es necesario.

Las soluciones CAPTCHA modernas como las que ofrece captcha.eu mejoran la defensa de esta capa sin comprometer la usabilidad. Mediante pruebas de trabajo criptográficas y señales de comportamiento anónimas, captcha.eu garantiza el filtrado de bots, mientras que los usuarios humanos disfrutan de una experiencia fluida y respetuosa con la privacidad. A diferencia de los sistemas heredados que se basan en desafíos de imagen intrusivos o en el seguimiento personal, la solución de captcha.eu funciona sin problemas dentro de los marcos GDPR y los estándares de accesibilidad WCAG, por lo que es ideal para las empresas que priorizan tanto la seguridad como la experiencia del usuario.

Conclusión

Aunque el modelo OSI pueda parecer teórico, tiene aplicaciones muy reales en la ciberseguridad y la infraestructura de TI modernas. Cada capa representa un punto de vulnerabilidad -y una oportunidad- para la defensa de la red. Para las empresas que navegan por el crecimiento digital y las amenazas a la seguridad, entender el modelo OSI equipa a los equipos para diseñar mejores sistemas, solucionar problemas de forma más inteligente y proteger con mayor eficacia.

Desde los cables de su sala de servidores hasta las aplicaciones en las que confían sus usuarios, el modelo OSI explica cómo encaja todo. Y cuando se trata de defender la capa de aplicación del abuso de bots, una solución CAPTCHA bien colocada, como las que ofrece captcha.eu - puede marcar la diferencia.

FAQ – Preguntas frecuentes

¿Qué es el modelo OSI en términos sencillos?

El modelo OSI es un marco que explica cómo viajan los datos a través de una red. Divide el proceso en siete capas, desde el hardware físico (como los cables) hasta las aplicaciones de software con las que interactúan los usuarios. Cada capa desempeña una función específica en el envío y la recepción de datos.

¿Por qué es importante el modelo OSI en ciberseguridad?

El modelo OSI ayuda a los equipos de seguridad a identificar dónde se producen ataques específicos y a aplicar las defensas adecuadas. Por ejemplo, los cortafuegos operan en las capas inferiores (3 y 4), mientras que los CAPTCHA funcionan en la capa de aplicación (7) para bloquear bots y abusos automatizados.

¿Cuáles son las siete capas del modelo OSI?

Físico - Transmite datos en bruto a través de cables o señales inalámbricas.

Enlace de datos - Gestiona las conexiones directas entre dispositivos de la misma red.

Red - Enruta datos entre redes utilizando direcciones IP.

Transporte - Garantiza la entrega fiable de segmentos de datos.

Sesión - Gestiona las sesiones de comunicación en curso.

Presentación - Traduce y encripta datos para su uso por las aplicaciones.

Aplicación - Interactúa directamente con el software del usuario final.

¿Cómo ayuda el modelo OSI en la resolución de problemas?

Aislando los problemas de red a una capa específica (por ejemplo, comprobando las conexiones de cable en la Capa 1 o verificando las rutas IP en la Capa 3), los equipos de TI pueden diagnosticar y resolver los problemas con mayor eficacia.

¿Qué relación guardan los CAPTCHA con el modelo OSI?

Los CAPTCHA actúan en la capa de aplicación (capa 7) para detectar y bloquear bots antes de que puedan acceder a servicios en línea o abusar de ellos. Protegen los sistemas orientados al usuario, como formularios de inicio de sesión, páginas de registro y secciones de comentarios.

100 solicitudes gratuitas

Tiene la oportunidad de probar y testar nuestro producto con 100 solicitudes gratuitas.

Si tiene alguna pregunta

Póngase en contacto con nosotros

Nuestro equipo de asistencia está a su disposición para ayudarle.