Jede E-Mail, die Sie versenden, jeder Videoanruf, den Sie tätigen, und jede Website, die Sie aufrufen, beinhaltet eine komplexe Abfolge von Datenaustauschvorgängen zwischen Systemen. Obwohl vieles davon unsichtbar abläuft, gibt es ein Modell, das hilft zu erklären, wie das alles funktioniert: das OSI-Modell. Die Abkürzung steht für Open Systems Interconnection. Das OSI-Modell ist ein theoretischer Rahmen, der von der Internationalen Organisation für Normung (ISO) entwickelt wurde, um zu standardisieren, wie Daten durch ein Netzwerk übertragen werden.

Auch wenn im heutigen Internet hauptsächlich das schlankere TCP/IP-Modell verwendet wird, ist das OSI-Modell nach wie vor von grundlegender Bedeutung für Bildung, Cybersicherheit und Netzwerkmanagement. Das Verständnis des OSI-Modells hilft Unternehmen, Netzwerkprobleme zu erkennen, fundierte Sicherheitsentscheidungen zu treffen und zu erkennen, wo Cyber-Bedrohungen auftreten können.

Inhaltsverzeichnis

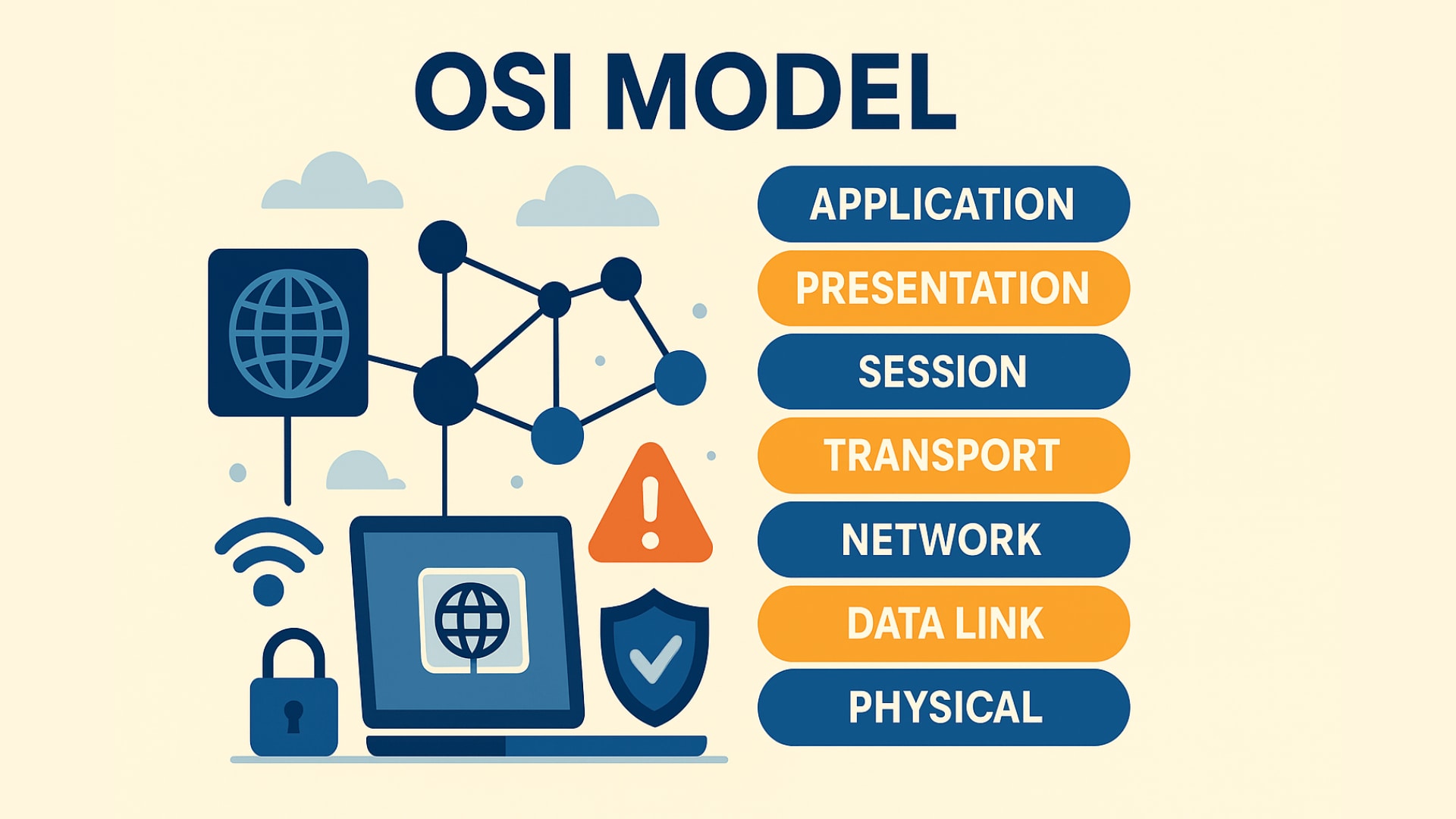

Die sieben Schichten des OSI-Modells erklärt

Das OSI-Modell unterteilt die Kommunikation zwischen Systemen in sieben verschiedene Schichten. Jede Schicht hat eine bestimmte Funktion und interagiert nur mit ihren unmittelbaren Nachbarn.

Schicht 7: Anwendungsschicht

Dies ist die Schicht, die dem Endnutzer am nächsten ist. Sie ermöglicht Softwareanwendungen wie Webbrowsern, E-Mail-Clients und Messaging-Anwendungen die Interaktion mit dem Netz. Protokolle wie HTTP, FTP und SMTP arbeiten auf dieser Ebene. Sie ist auch ein häufiges Ziel von Cyberangriffen, einschließlich Phishing, Cross-Site-Scripting (XSS) und Formularmissbrauch. Angreifer nutzen diese Ebene häufig aus, da sie direkt mit den Benutzern interagiert und somit ein Einfallstor für Social Engineering und Bot-basierte Angriffe darstellt.

Schicht 6: Präsentationsschicht

Hier werden die Daten für die Verwendung durch die Anwendung vorbereitet. Sie übersetzt zwischen verschiedenen Datenformaten, übernimmt die Ver- und Entschlüsselung von Daten und führt bei Bedarf eine Komprimierung durch. Sichere Verbindungen - wie die mit HTTPS - sind auf diese Schicht angewiesen, um verschlüsselte Übertragungen zu entschlüsseln. Ohne diese Schicht wäre die Kommunikation zwischen verschiedenen Systemen mit unterschiedlichen Formaten schwierig oder unmöglich.

Schicht 5: Sitzungsschicht

Diese Schicht verwaltet die Sitzungen oder Unterhaltungen zwischen Geräten. Sie sorgt dafür, dass die Kommunikation so lange wie nötig offen bleibt und schließt die Sitzung danach ordnungsgemäß. Sie unterstützt auch Funktionen wie Checkpointing zur Wiederherstellung unterbrochener Verbindungen. Im Bereich der Cybersicherheit spielt diese Schicht eine Rolle bei der Erkennung von Sitzungsentführungen und der Gewährleistung der Sitzungsintegrität.

Schicht 4: Transportschicht

Diese Schicht ist für die Übermittlung von Daten in Netzen zuständig. Sie zerlegt die Daten in Segmente, sorgt für eine fehlerfreie Übermittlung und setzt sie auf der Empfängerseite wieder zusammen. TCP (Transmission Control Protocol) sorgt für eine zuverlässige Zustellung durch Bestätigungen und erneute Übermittlung, während UDP (User Datagram Protocol) eine schnellere Zustellung ohne Bestätigung ermöglicht. Angriffe wie TCP SYN Floods nutzen diese Schicht aus, um Systeme zu überlasten.

Schicht 3: Netzwerkschicht

Diese Schicht bestimmt den besten Weg für Daten, die über mehrere Netze laufen. Sie verwaltet die logische Adressierung mit IP-Adressen und zerlegt Daten in Pakete. Router arbeiten hauptsächlich auf dieser Ebene. Zu den Bedrohungen auf dieser Ebene gehören IP-Spoofing und Route Hijacking, die den Datenverkehr in die Irre führen oder Systeme für Man-in-the-Middle-Angriffe anfällig machen können.

Schicht 2: Datenverbindungsschicht

Diese Schicht befasst sich mit der Kommunikation von Knoten zu Knoten im selben Netz, teilt Pakete in Rahmen auf und verwaltet die Fehlererkennung und -korrektur für Daten, die über physische Verbindungen übertragen werden. Sie verwendet MAC-Adressen, um Geräte zu identifizieren. ARP-Spoofing und MAC-Flooding sind gängige Angriffe der Schicht 2, die häufig dazu verwendet werden, um Zugang zu geschützten Bereichen eines Netzes zu erhalten.

Schicht 1: Physikalische Schicht

Dies ist die grundlegende Schicht, die sich mit der eigentlichen Hardware befasst: Kabel, Schalter und Funksignale. Sie wandelt Daten in elektrische, optische oder Funksignale um und definiert, wie Bits über ein physisches Medium übertragen werden. Kabelmanipulationen, das Stören von Funksignalen oder das Abfangen von Daten über die Hardware sind Bedrohungen, die auf dieser Ebene relevant sind.

Warum das OSI-Modell für die Cybersicherheit wichtig ist

Das Verständnis des OSI-Modells ist nicht nur akademisch. Jede Schicht ist ein potenzielles Ziel für Cyber-Bedrohungen. So könnten DDoS-Angriffe einen Server auf Schicht 7 (Anwendung) überlasten, während Man-in-the-Middle-Angriffe Schwachstellen auf den Schichten 4 und 6 ausnutzen können, wo Daten transportiert und verschlüsselt werden.

Sicherheitstools sind oft auf bestimmte OSI-Schichten ausgerichtet. Firewalls arbeiten in der Regel auf den Schichten 3 und 4 und filtern den Datenverkehr auf der Grundlage von IP-Adressen und Ports. VPNs arbeiten auf Schicht 3 und verschlüsseln alle Daten, die zwischen Netzwerken übertragen werden. In der Zwischenzeit schützen SSL/TLS-Protokolle die Schichten 4 und 6 und verschlüsseln sensible Informationen während der Übertragung.

Für Unternehmen ist dieses Modell hilfreich:

- Probleme diagnostizieren: Liegt ein Problem mit der physischen Verbindung vor, oder kann eine Anwendung nicht kommunizieren?

- Implementierung der richtigen Sicherheitstools: Das Verständnis der verschiedenen Ebenen hilft IT-Teams, Schutzmaßnahmen dort einzusetzen, wo sie am dringendsten benötigt werden.

- Angriffsarten identifizieren: Verschiedene Angriffe zielen auf unterschiedliche Schichten ab. Zu wissen, welche Schicht betroffen ist, beschleunigt die Reaktionszeiten.

Anwendung des OSI-Wissens in der Wirtschaft

Das OSI-Modell ist besonders nützlich für Unternehmensumgebungen mit mehrschichtigen Sicherheitsstrategien. Wenn Ihr Team versteht, dass Malware durch eine ungesicherte Anwendung auf Schicht 7 eindringen könnte, können Sie Investitionen in Firewalls auf Anwendungsebene besser rechtfertigen oder CAPTCHAs. Wenn Sie Probleme mit unzuverlässigen Verbindungen haben, kann die Untersuchung der Schichten 1 bis 3 helfen, Hardware- oder Routing-Probleme zu finden.

Ein vielschichtiges Verständnis unterstützt auch die Einhaltung von Vorschriften. GDPR und ähnliche Vorschriften legen zum Beispiel großen Wert auf Verschlüsselung und Datensicherheit. Wenn Sie wissen, wie und wo die Daten verschlüsselt werden (Ebenen 4 und 6), können Sie sicherstellen, dass Ihre Verfahren den gesetzlichen Anforderungen entsprechen.

Neben der Sicherheit trägt das OSI-Modell auch zur Leistungsoptimierung bei. Netzwerkingenieure können Ineffizienzen aufspüren - sei es aufgrund langsamer Anwendungsreaktionszeiten auf Schicht 7 oder überlasteter Switches auf Schicht 1 - und entsprechend optimieren.

OSI und die Rolle von CAPTCHAs

Da die Anwendungsschicht (Schicht 7) der Ort ist, an dem Benutzer und Dienste interagieren, ist sie auch der sichtbarste und am häufigsten angegriffene Punkt der Netzwerkkommunikation. Automatisierte Angriffe, wie z. B. gefälschte Anmeldungen, das Ausfüllen von Anmeldeinformationen und Spam-Eingaben, finden hauptsächlich auf dieser Schicht statt.

Um diese Bedrohungen zu bekämpfen, werden CAPTCHA-Lösungen eingesetzt, um menschliche Nutzer von Bots zu unterscheiden. CAPTCHAs fungieren als Gatekeeper auf Layer 7, analysieren das Benutzerverhalten, erkennen Muster, die mit der Automatisierung übereinstimmen, und blockieren bei Bedarf den Zugriff auf kritische Endpunkte.

Moderne CAPTCHA-Lösungen wie die von captcha.eu verbessern den Schutz dieser Ebene, ohne die Benutzerfreundlichkeit zu beeinträchtigen. Durch die Verwendung von kryptographischen Proof-of-Work und anonymisierten Verhaltenssignalen stellt captcha.eu sicher, dass Bots herausgefiltert werden, während menschliche Nutzer eine reibungslose, die Privatsphäre respektierende Erfahrung genießen. Im Gegensatz zu herkömmlichen Systemen, die sich auf aufdringliche Bildanforderungen oder personenbezogenes Tracking stützen, funktioniert die Lösung von captcha.eu nahtlos innerhalb der GDPR-Rahmenbedingungen und WCAG-Zugänglichkeitsstandards und ist damit ideal für Unternehmen, die sowohl auf Sicherheit als auch auf Benutzerfreundlichkeit Wert legen.

Fazit

Das OSI-Modell mag zwar theoretisch erscheinen, aber es hat sehr reale Anwendungen in der modernen Cybersicherheit und IT-Infrastruktur. Jede Schicht stellt eine Schwachstelle - und eine Chance - für die Netzwerkverteidigung dar. Unternehmen, die mit digitalem Wachstum und Sicherheitsbedrohungen konfrontiert sind, können durch das Verständnis des OSI-Modells bessere Systeme entwickeln, Fehler intelligenter beheben und sich effektiver schützen.

Von den Kabeln in Ihrem Serverraum bis hin zu den Anwendungen, auf die sich Ihre Benutzer verlassen, erklärt das OSI-Modell, wie alles zusammenpasst. Und wenn es darum geht, die Anwendungsschicht vor Bot-Missbrauch zu schützen, ist eine gut platzierte CAPTCHA-Lösung - wie die von ist captcha.eu - kann den Unterschied ausmachen.

FAQ – Häufig gestellte Fragen

Was ist das OSI-Modell in einfachen Worten?

Das OSI-Modell ist ein Rahmenwerk, das erklärt, wie Daten über ein Netzwerk transportiert werden. Es unterteilt den Prozess in sieben Schichten, von der physischen Hardware (z. B. Kabel) bis zu den Softwareanwendungen, mit denen die Benutzer interagieren. Jede Schicht hat eine bestimmte Rolle beim Senden und Empfangen von Daten.

Warum ist das OSI-Modell für die Cybersicherheit wichtig?

Anhand des OSI-Modells können Sicherheitsteams erkennen, wo bestimmte Angriffe stattfinden, und entsprechende Schutzmaßnahmen ergreifen. Beispielsweise arbeiten Firewalls auf den unteren Schichten (3 und 4), während CAPTCHAs auf der Anwendungsschicht (7) arbeiten, um Bots und automatischen Missbrauch zu verhindern.

Was sind die sieben Schichten des OSI-Modells?

Physisch - Überträgt Rohdaten über Kabel oder drahtlose Signale.

Datenverbindung - Verwaltet direkte Verbindungen zwischen Geräten im selben Netz.

Netzwerk - Leitet Daten zwischen Netzwerken über IP-Adressen weiter.

Transport - Gewährleistet die zuverlässige Zustellung von Datensegmenten.

Sitzung - Verwaltet die laufenden Kommunikationssitzungen.

Präsentation - Übersetzt und verschlüsselt Daten zur Verwendung durch Anwendungen.

Anmeldung - Direkte Schnittstelle zur Software des Endanwenders.

Wie hilft das OSI-Modell bei der Fehlersuche?

Durch die Isolierung von Netzwerkproblemen auf eine bestimmte Schicht (z. B. Überprüfung von Kabelverbindungen auf Schicht 1 oder Überprüfung von IP-Routen auf Schicht 3) können IT-Teams Probleme effizienter diagnostizieren und beheben.

Wie hängen CAPTCHAs mit dem OSI-Modell zusammen?

CAPTCHAs arbeiten auf der Anwendungsschicht (Schicht 7), um Bots zu erkennen und zu blockieren, bevor sie auf Online-Dienste zugreifen oder diese missbrauchen können. Sie schützen benutzerseitige Systeme wie Anmeldeformulare, Registrierungsseiten und Kommentarbereiche.

100 kostenlose Anfragen

Testen Sie unser Produkt kostenlos mit 100 Verifizierungen – keine Kreditkarte erforderlich.

Bei Fragen

Kontaktieren Sie uns

Unser Support-Team steht Ihnen gerne zur Verfügung.