Ogni e-mail inviata, videochiamata effettuata o sito web caricato comporta una complessa sequenza di scambi di dati tra sistemi. Sebbene gran parte di questi scambi avvengano in modo invisibile, esiste un modello che aiuta a spiegare come funziona il tutto: il modello OSI. Acronimo di Open Systems Interconnection, il modello OSI è un quadro teorico sviluppato dall'International Organization for Standardization (ISO) per standardizzare il modo in cui i dati si muovono attraverso una rete.

Anche se oggi Internet utilizza principalmente il modello TCP/IP, più snello, il modello OSI rimane fondamentale per la formazione, la sicurezza informatica e la gestione delle reti. La sua comprensione aiuta le aziende a individuare i problemi di rete, a prendere decisioni informate sulla sicurezza e a riconoscere i punti in cui le minacce informatiche potrebbero colpire.

Sommario

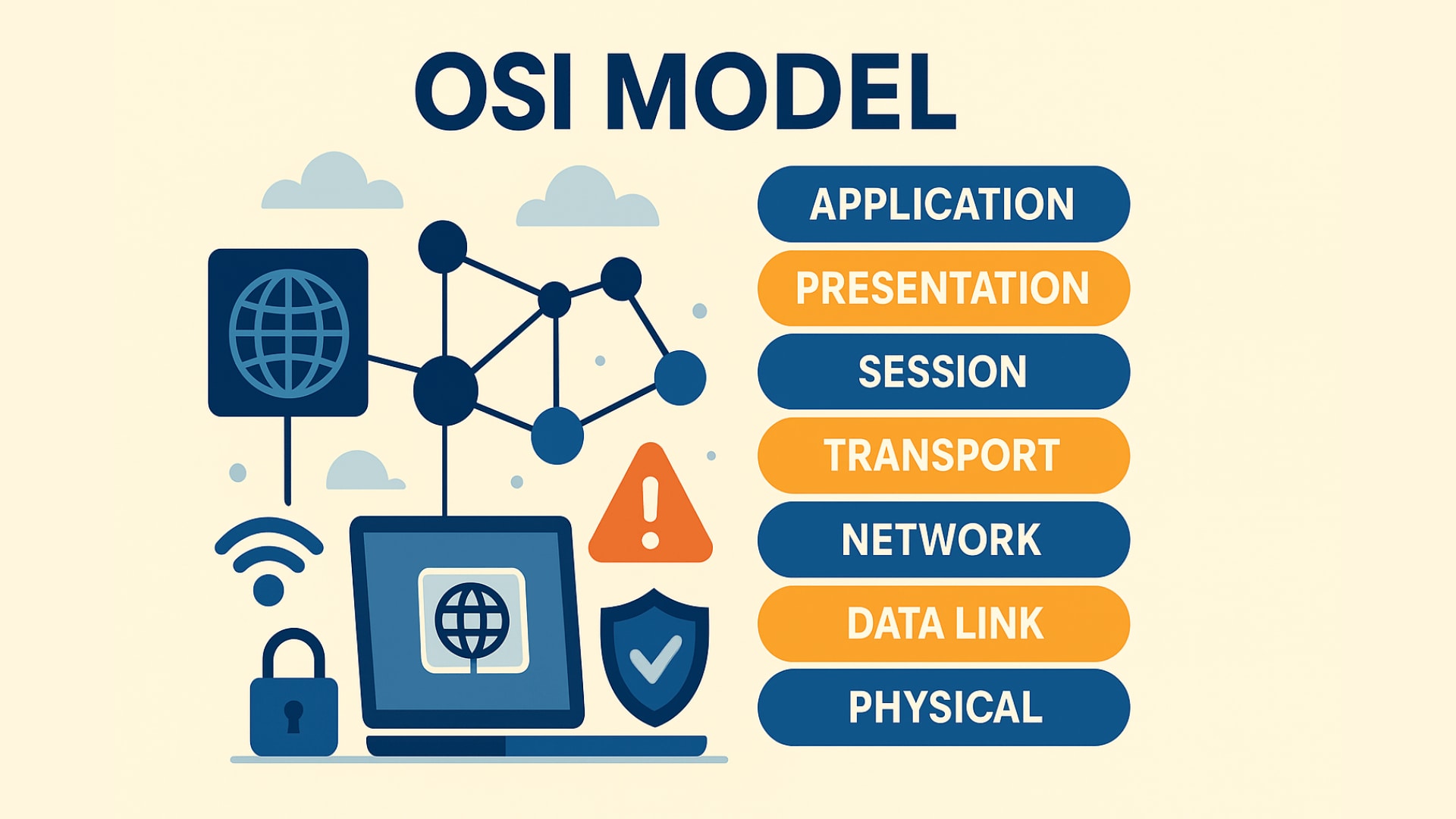

Spiegazione dei sette livelli del modello OSI

Il modello OSI suddivide la comunicazione tra sistemi in sette livelli distinti. Ogni livello svolge una funzione specifica e interagisce solo con i suoi immediati vicini.

Livello 7: Livello applicazione

È il livello più vicino all'utente finale. Consente alle applicazioni software, come i browser web, i client di posta elettronica e le app di messaggistica, di interagire con la rete. Protocolli come HTTP, FTP e SMTP operano a questo livello. È anche un obiettivo frequente per i cyberattacchi, tra cui phishing, cross-site scripting (XSS) e abuso di moduli. Gli aggressori sfruttano spesso questo livello perché interagisce direttamente con gli utenti, rendendolo una porta d'accesso per attacchi basati su social engineering e bot.

Livello 6: Livello di presentazione

Qui i dati vengono preparati per l'uso dell'applicazione. Traduce tra diversi formati di dati, gestisce la crittografia e la decrittografia dei dati ed esegue la compressione quando necessario. Le connessioni sicure, come quelle che utilizzano HTTPS, si affidano a questo livello per decodificare le trasmissioni criptate. Senza questo livello, la comunicazione tra sistemi diversi con formati diversi sarebbe difficile o impossibile.

Livello 5: livello di sessione

Questo livello gestisce le sessioni o le conversazioni tra i dispositivi. Assicura che la comunicazione rimanga aperta per tutto il tempo necessario e chiude correttamente la sessione. Supporta anche funzioni come il checkpointing per recuperare le connessioni interrotte. Nella cybersecurity, questo livello svolge un ruolo nel rilevare il dirottamento delle sessioni e nel garantire l'integrità delle stesse.

Livello 4: livello di trasporto

Responsabile della trasmissione dei dati attraverso le reti, questo livello scompone i dati in segmenti, assicura una consegna senza errori e li riassembla all'estremità ricevente. Il protocollo TCP (Transmission Control Protocol) garantisce una consegna affidabile grazie ai riconoscimenti e alla ritrasmissione, mentre il protocollo UDP (User Datagram Protocol) offre una consegna più rapida senza conferma. Attacchi come il TCP SYN flood sfruttano questo livello per sovraccaricare i sistemi.

Livello 3: livello di rete

Questo livello determina il percorso migliore per far viaggiare i dati su più reti. Gestisce l'indirizzamento logico utilizzando gli indirizzi IP e suddivide i dati in pacchetti. I router operano principalmente a questo livello. Le minacce a questo livello includono lo spoofing IP e il route hijacking, che possono ingannare il traffico o esporre i sistemi ad attacchi man-in-the-middle.

Livello 2: Livello di collegamento dati

Questo livello si occupa della comunicazione da nodo a nodo sulla stessa rete, suddividendo i pacchetti in frame e gestendo il rilevamento e la correzione degli errori per i dati trasmessi sui collegamenti fisici. Utilizza gli indirizzi MAC per identificare i dispositivi. L'ARP spoofing e il MAC flooding sono attacchi di livello 2 comuni, spesso utilizzati per ottenere l'accesso ad aree riservate di una rete.

Livello 1: livello fisico

È il livello fondamentale, che si occupa dell'hardware vero e proprio: cavi, interruttori e segnali radio. Converte i dati in segnali elettrici, ottici o radio e definisce le modalità di trasmissione dei bit su un supporto fisico. La manomissione dei cavi, il disturbo dei segnali wireless o l'intercettazione dei dati basata sull'hardware sono minacce rilevanti a questo livello.

Perché il modello OSI è importante per la sicurezza informatica

La comprensione del modello OSI non è solo accademica. Ogni livello è un potenziale obiettivo per le minacce informatiche. Ad esempio, gli attacchi DDoS potrebbero sopraffare un server al livello 7 (applicazione), mentre gli attacchi man-in-the-middle possono sfruttare le vulnerabilità nei livelli 4 e 6, dove i dati vengono trasportati e crittografati.

Gli strumenti di sicurezza sono spesso allineati a specifici livelli OSI. I firewall operano tipicamente ai livelli 3 e 4, filtrando il traffico in base agli indirizzi IP e alle porte. Le VPN operano al livello 3, crittografando tutti i dati che viaggiano tra le reti. Nel frattempo, i protocolli SSL/TLS proteggono i livelli 4 e 6, criptando le informazioni sensibili durante la trasmissione.

Per le aziende, questo modello è utile:

- Diagnosticare i problemi: Si tratta di un problema di connessione fisica o di un'applicazione che non riesce a comunicare?

- Implementare i giusti strumenti di sicurezza: La comprensione dei livelli aiuta i team IT a distribuire le difese dove sono più necessarie.

- Identificare i tipi di attacco: Attacchi diversi prendono di mira livelli diversi. Sapere quale livello è stato colpito accelera i tempi di risposta.

Applicazione delle conoscenze OSI nel mondo degli affari

Il modello OSI è particolarmente utile per gli ambienti aziendali con strategie di sicurezza a più livelli. Se il vostro team capisce che il malware potrebbe infiltrarsi attraverso un'applicazione non protetta al livello 7, potete giustificare meglio gli investimenti in firewall a livello di applicazione o CAPTCHA. Se si verificano problemi di connessioni inaffidabili, l'esame dei livelli da 1 a 3 può aiutare a rintracciare problemi di hardware o di routing.

La comprensione a più livelli supporta anche la conformità. Ad esempio, il GDPR e normative simili pongono l'accento sulla crittografia e sulla sicurezza dei dati. Sapere come e dove vengono crittografati i dati (livelli 4 e 6) assicura che le vostre pratiche soddisfino i requisiti legali.

Oltre alla sicurezza, il modello OSI aiuta a ottimizzare le prestazioni. I tecnici di rete possono individuare le inefficienze - dovute a tempi di risposta lenti delle applicazioni al livello 7 o a switch sovraccarichi al livello 1 - e ottimizzare di conseguenza.

OSI e il ruolo dei CAPTCHA

Poiché il livello di applicazione (livello 7) è quello in cui utenti e servizi interagiscono, è anche il punto più visibile e frequentemente preso di mira nella comunicazione di rete. Gli attacchi automatici, come le false iscrizioni, il riempimento di credenziali e l'invio di spam, si verificano principalmente a questo livello.

Per combattere queste minacce, vengono utilizzate soluzioni CAPTCHA per differenziare gli utenti umani dai bot. CAPTCHA agiscono come gatekeeper al livello 7, analizzando il comportamento degli utenti, rilevando modelli coerenti con l'automazione e bloccando l'accesso agli endpoint critici quando necessario.

Le moderne soluzioni CAPTCHA, come quelle offerte da captcha.eu, migliorano questo livello di difesa senza compromettere l'usabilità. Grazie all'utilizzo di proof-of-work crittografico e di segnali comportamentali anonimizzati, captcha.eu assicura che i bot vengano filtrati, mentre gli utenti umani godono di un'esperienza fluida e rispettosa della privacy. A differenza dei sistemi tradizionali che si basano su sfide di immagini invasive o sul tracciamento personale, la soluzione di captcha.eu opera senza problemi all'interno dei quadri GDPR e degli standard di accessibilità WCAG, rendendola ideale per le aziende che danno priorità sia alla sicurezza che all'esperienza utente.

Conclusione

Sebbene il modello OSI possa sembrare teorico, ha applicazioni molto reali nella moderna cybersecurity e nell'infrastruttura IT. Ogni livello rappresenta un punto di vulnerabilità e un'opportunità per la difesa della rete. Per le aziende che si trovano ad affrontare la crescita digitale e le minacce alla sicurezza, la comprensione del modello OSI consente ai team di progettare sistemi migliori, risolvere i problemi in modo più intelligente e proteggere in modo più efficace.

Dai cavi nella sala server alle applicazioni su cui si basano gli utenti, il modello OSI spiega come tutto si combina. E quando si tratta di difendere il livello applicativo dall'abuso dei bot, una soluzione CAPTCHA ben posizionata, come quelle offerte da captcha.eu - può fare la differenza.

FAQ – Domande frequenti

Che cos'è il Modello OSI in termini semplici?

Il Modello OSI è un quadro che spiega come i dati viaggiano attraverso una rete. Suddivide il processo in sette livelli, dall'hardware fisico (come i cavi) alle applicazioni software con cui gli utenti interagiscono. Ogni livello ha un ruolo specifico nell'invio e nella ricezione dei dati.

Perché il Modello OSI è importante per la sicurezza informatica?

Il Modello OSI aiuta i team di sicurezza a identificare dove si verificano gli attacchi specifici e ad applicare le difese appropriate. Ad esempio, i firewall operano a livelli inferiori (3 e 4), mentre i CAPTCHA operano a livello di applicazione (7) per bloccare i bot e gli abusi automatizzati.

Quali sono i sette livelli del Modello OSI?

Fisico - Trasmette dati grezzi tramite cavi o segnali wireless.

Collegamento dati - Gestisce le connessioni dirette tra dispositivi della stessa rete.

Rete - Instrada i dati tra le reti utilizzando gli indirizzi IP.

Trasporto - Assicura una consegna affidabile dei segmenti di dati.

Sessione - Gestisce le sessioni di comunicazione in corso.

Presentazione - Traduce e cripta i dati per l'utilizzo da parte delle applicazioni.

Applicazione - Si interfaccia direttamente con il software dell'utente finale.

In che modo il Modello OSI aiuta nella risoluzione dei problemi?

Isolando i problemi di rete a un livello specifico (ad esempio, controllando le connessioni dei cavi al livello 1 o verificando le rotte IP al livello 3), i team IT possono diagnosticare e risolvere i problemi in modo più efficiente.

Che rapporto hanno i CAPTCHA con il Modello OSI?

I CAPTCHA operano a livello di applicazione (livello 7) per rilevare e bloccare i bot prima che possano accedere ai servizi online o abusarne. Proteggono i sistemi rivolti agli utenti, come i moduli di accesso, le pagine di registrazione e le sezioni dei commenti.

100 richieste gratuite

Hai la possibilità di testare e provare il nostro prodotto con 100 richieste gratuite.

Se hai qualche domanda

Contattaci

Il nostro team di supporto è disponibile per assisterti.